冬日计划黑客:揭秘游戏漏洞与安全防护指南

在多人联机生存游戏《冬日计划》(Project Winter)中,玩家合作求生或背叛的逻辑设计吸引了大量玩家,但与此游戏的安全性也面临挑战。本文将从技术角度解析游戏漏洞的成因、常见攻击手段,以及玩家与开发者如何协同防御。

一、游戏漏洞的底层逻辑

1. 内存篡改

游戏运行时,关键数据(如角色属性、物品数量)存储在内存中。黑客通过工具(如Cheat Engine)定位内存地址,直接修改数值,例如无限资源、无敌状态。此类漏洞的根源是客户端数据未加密或未经验证。

2. 数据包拦截与伪造

联机游戏依赖客户端与服务器的通信。若通信协议未加密,攻击者可拦截数据包并篡改内容(如伪造玩家位置、投票结果)。早期版本的《冬日计划》曾因未采用TLS加密协议,导致“瞬移”作弊泛滥。

3. 代码注入与钩子程序

作弊者通过注入DLL文件或使用API钩子(Hook)劫持游戏函数调用,例如强制开启地图全亮、禁用玩家伤害检测。此类攻击需要绕过反作弊系统(如Easy Anti-Cheat)。

二、实战案例:漏洞如何被利用

某玩家通过逆向工程发现,游戏将“木材”数量存储在固定内存偏移地址,且服务器未校验客户端提交的数值。通过反复修改该地址数值,可瞬间获得999个木材,破坏游戏平衡。

攻击者伪造数据包,将自身角色ID替换为其他玩家ID,导致幸存者阵营误判身份。此漏洞曾引发大规模“友军误杀”事件,迫使开发者紧急修复身份验证机制。

三、安全防护的核心策略

1. 开发者层面

关键逻辑(如伤害计算、任务进度)由服务器处理,客户端仅负责输入与渲染。例如,玩家攻击动作需服务器验证后才生效,避免本地篡改。

通信数据采用AES加密+TLS协议,并对关键操作(如投票、交易)添加数字签名,防止中间人攻击。

监控玩家行为模式(如移动速度异常、资源获取频率),结合算法识别异常账号。例如,Valve的VAC系统可封禁高频瞬移的作弊者。

2. 玩家层面

非官方模组可能嵌入恶意代码,窃取账户信息或植入后门。

在《冬日计划》中,玩家可通过录制作弊证据提交至官方Discord频道,加速封禁流程。

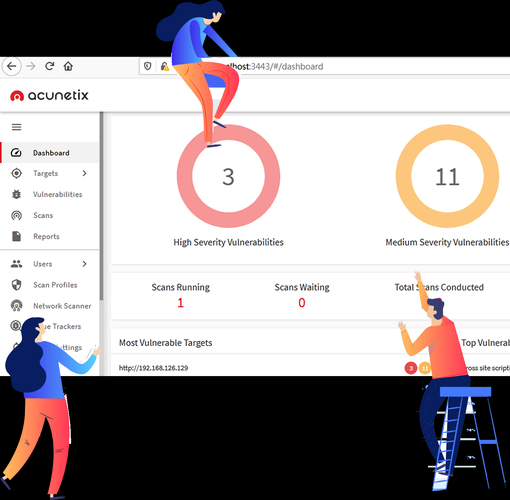

四、行业权威的解决方案

主流方案如BattlEye、Easy Anti-Cheat采用内核级驱动监控进程行为,并基于硬件ID(如MAC地址)实施硬件封禁。

育碧、Epic等厂商通过HackerOne平台邀请安全研究员提交漏洞,单次奖励最高达3万美元,从源头减少漏洞风险。

安全是玩家与开发者的共同责任

游戏漏洞的攻防本质是成本与效率的博弈。开发者需持续更新防护机制,而玩家应提高安全意识,作弊工具。正如《赛博朋克2077》漏洞赏金计划负责人所言:“真正的胜利属于尊重规则的人。”

还没有评论,来说两句吧...